AWSのアカウント作成時、最初に行うべき作業をDay1対応と言います。セキュリティやユーザ、請求の設定を行う作業となり、いろいろなサイトでも公開されています。

この記事と次の記事の2回で最低限行うべきDay1対応を解説していきます。筆者がついでに行う作業等も含みますので参考にしてください。

- Day1対応とは、AWSアカウント作成後、最初に行うべき作業

- Day1対応:①セキュリティ設定

Day1対応とは

AWSアカウント作成後、初日に設定することを推奨されている事項です。セキュリティや信頼性、コストに関する設定を行います。

公式より以下の情報が公開されています。

DAY1 with Amazon Web Services

AWSご利用開始時に最低限おさえておきたい10のこと

上記の公式資料はあくまで「おさえておきたいこと」であり、アカウント作成後にすぐにできないことも含んでいます。

今回と次回に分けて、アカウント作成直後にできる以下の作業を解説します。(今回はセキュリティ設定を解説します)

- セキュリティ設定 ←この記事で解説

- 多要素認証(MFA)の有効化

- パスワードポリシーの設定 ※任意

- 管理者ユーザの作成(IAM)

- 管理者ユーザーグループの作成

- アクセスログ収集設定

- 操作ログの収集設定(AWS CloudTrail) ※任意

- 請求設定

- 管理者ユーザも請求情報を参照可能とする ※任意

- 請求アラートの設定 ※任意

セキュリティ設定

1.多要素認証(MFA)の有効化

ルートアカウントに多要素認証を設定します。なお、通常ルートアカウントは強度の高いパスワードを設定し多要素認証で保護した上で極力使用しない運用が推奨されています。

ルートアカウントとは

- アカウント作成時に登録したメールアドレスとパスワードでサインインするユーザです。AWSアカウント上の全サービスとリソースへの完全なアクセス権限を持ちます。

多要素認証とは

- 認証の3要素とされる「知識情報」、「所持情報」、「生体情報」の内、2つ以上を組み合わせて認証することを指します。AWSではID・パスワードの「知識情報」とスマートフォンの「所持情報」の組み合わせでセキュリティを向上させています。

前提

事前にお手持ちのスマートフォンにいずれかの仮想認証アプリをインストールしてください。インストール方法及び初期設定は各アプリのサービスサイトをご確認ください。

2022年9月時点でAWSが対応しているアプリ(Android/iOS)

- Twilio Authy Authenticator

- Duo Mobile

- LastPass Authenticator

- Microsoft Authenticator

- Google Authenticator

- Symantec VIP

※筆者はGoogle Authenticatorを使用しています。

参考サイト

設定手順

- AWSのIAMダッシュボードの「セキュリティに関するレコメンデーション」より、MFAを追加をクリックします。

- 「セキュリティ認証情報」の「多要素認証(MFA)」のMFAの有効化をクリックします。

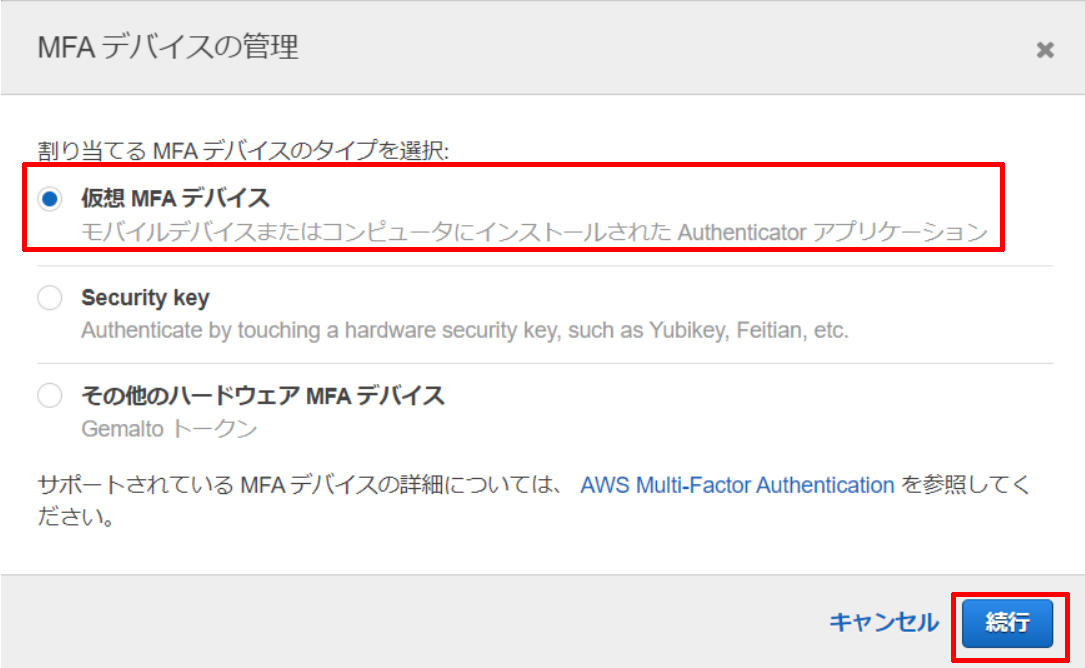

- 仮想MFAデバイスを選択して続行します。

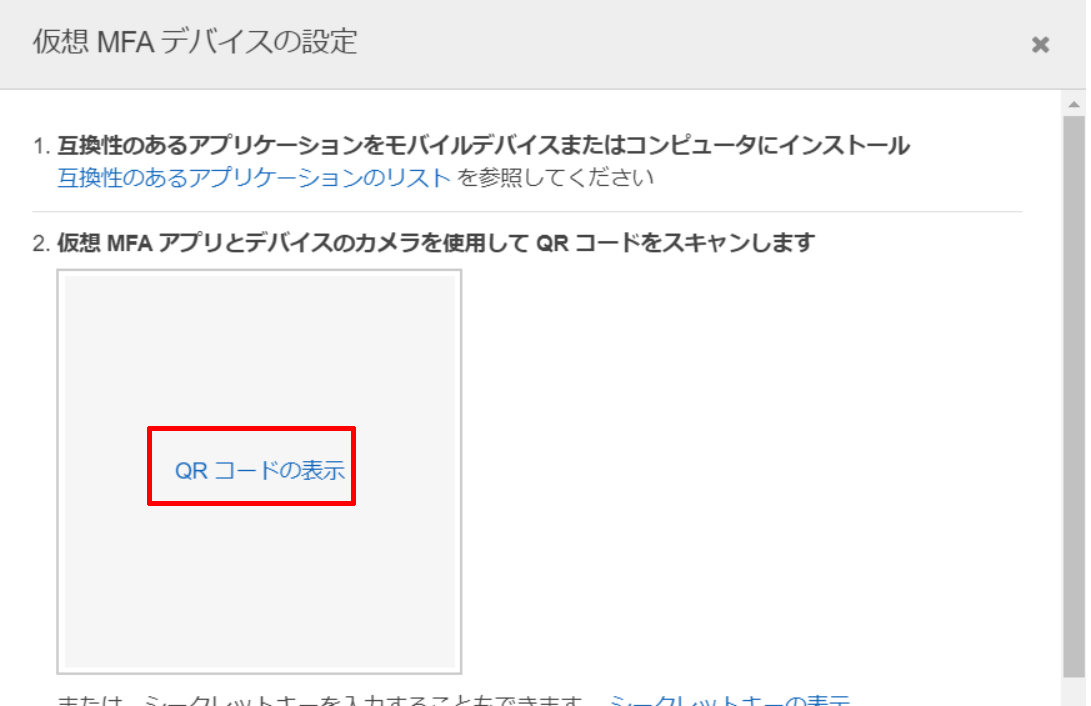

- QRコードの表示をクリックしてQRコードを表示し、スマートフォンにインストールした仮想認証アプリで読み込み、登録します。

仮想認証アプリの操作方法は各アプリに従ってください。

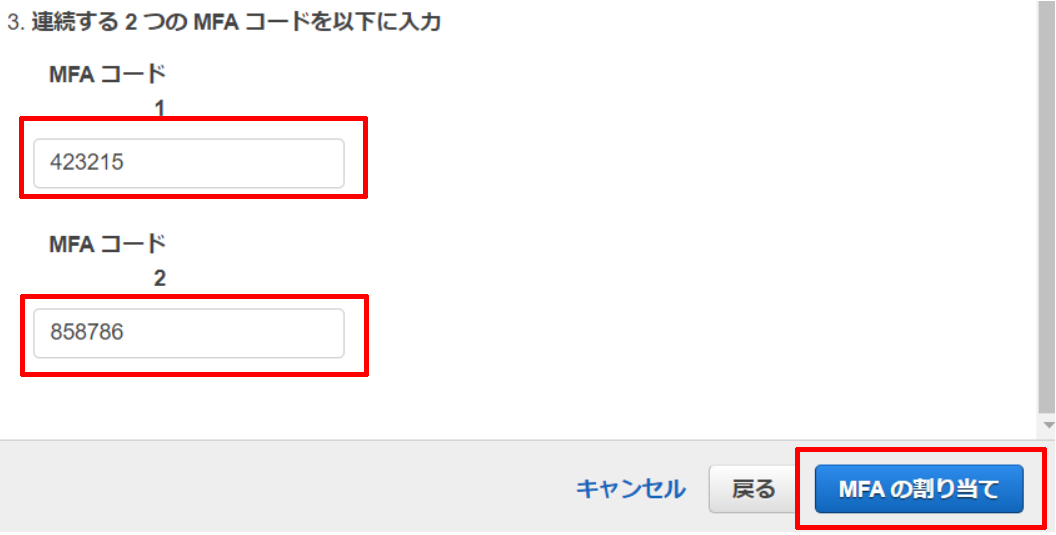

- 仮想認証アプリに追加されたAWSルートアカウントのMFAコード(6桁)を入力します。

2回分のMFAコードを入力してください。

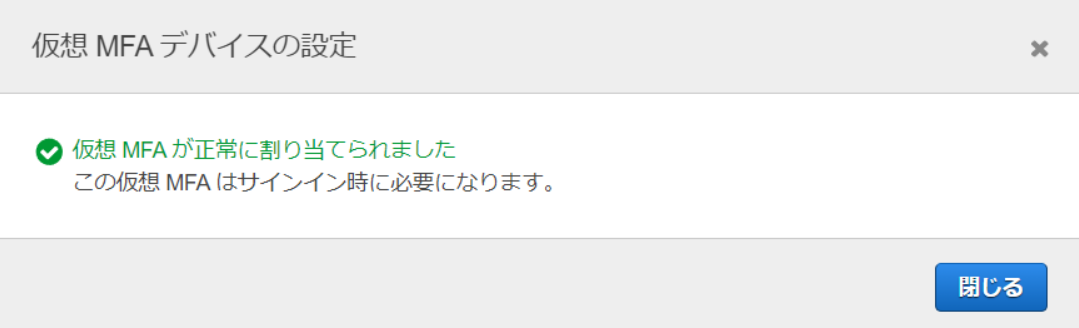

- ルートアカウントへの多要素認証の設定ができました。一度サインインし直して多要素認証が効いていることを確認してください。

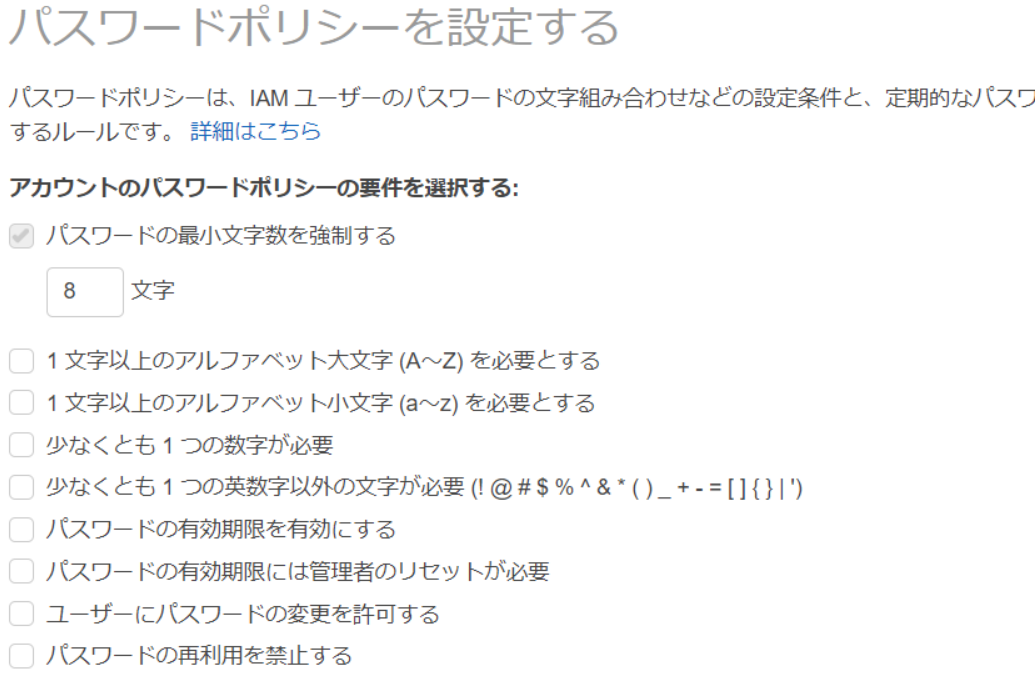

2.パスワードポリシーの設定 ※任意

組織のルールに準拠したパスワードポリシー(ルール)を設定します。今後作成する全IAMユーザに適用されていくため、最初にルールを設定すると後々楽になると思います。

デフォルトで問題なければ作業不要です。

デフォルト設定

- パスワードの最小文字数は 8 文字です

- 大文字、小文字、数字、および ! @ # $ % ^ & * ( ) _ + – = [ ] { } | ‘の文字タイプの組み合わせのうち少なくとも 3 つを含めます。

- AWS アカウント名や E メールアドレスと同じにすることはできません

設定

- IAMダッシュボードより アカウント設定 ⇒ パスワードポリシーを変更する をクリックします。

- ルールを決めてパスワードポリシーを設定します。設定項目は以下の通りです。

3.管理者ユーザの作成(IAM)

AWSではルートユーザを使用することを推奨していません。このため、普段使用するための管理用ユーザを作成します。

なお、筆者はこの段階で管理者用のユーザーグループも併せて作成します。グループを作成しないとユーザー一人一人に都度権限付与する必要があるため、権限付与したグループにユーザーを参加させる方法での運用が推奨されています。後々管理者ユーザーグループを作成することにはなるので、このタイミングで作成します。

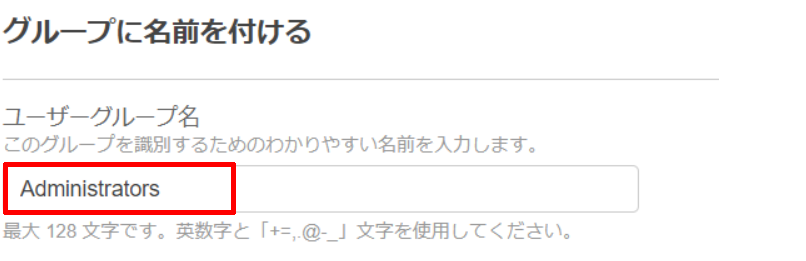

(1)管理者グループの作成

- IAMダッシュボードのアクセス管理にある ユーザーグループ ⇒ グループを作成 をクリックします。

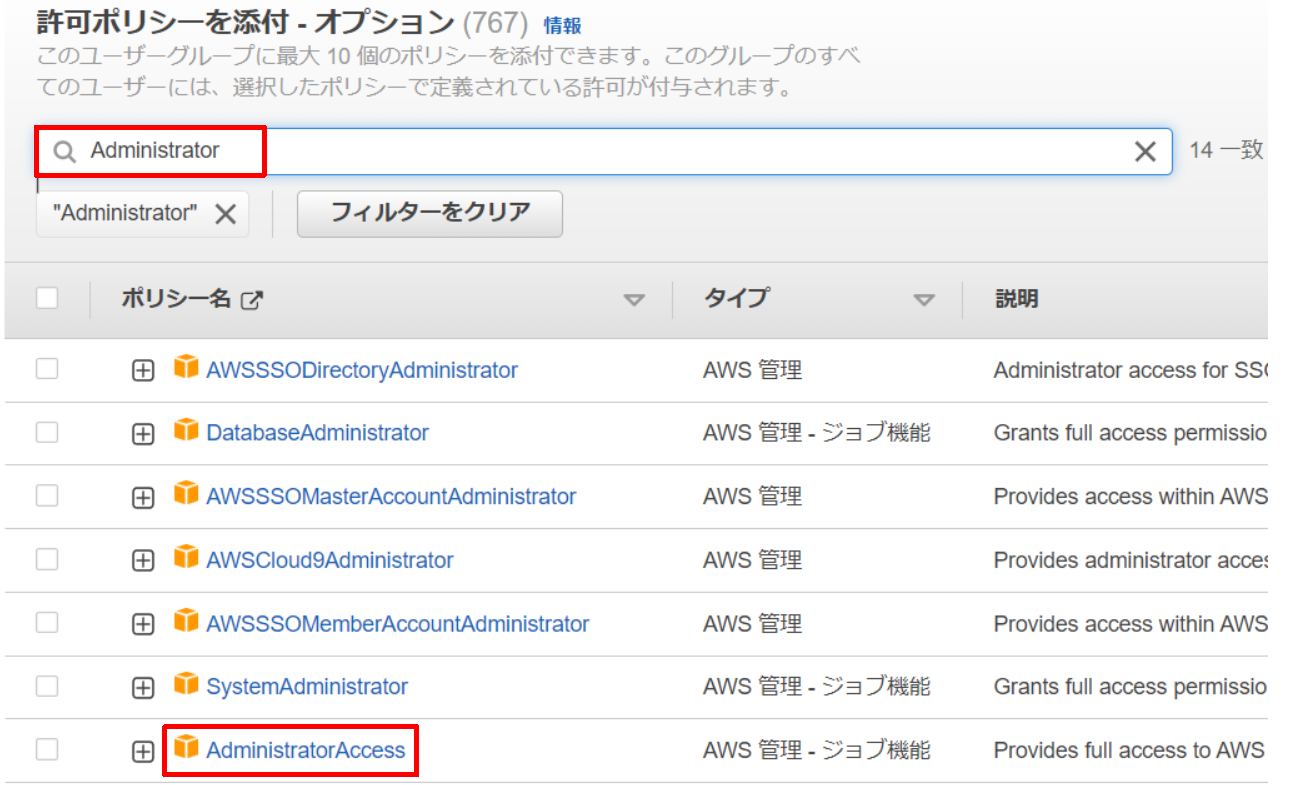

- ユーザーグループに付与する権限等を設定しユーザーグループを作成します。

- ユーザーグループ名

管理者用グループの名前を設定します。筆者はAdministratorsにしてます。

- 許可ポリシー

AdministratorAccess を設定します。検索窓にAdministratorと打つと探しやすいです。

- ユーザーグループ名

- ユーザーグループを作成できました。

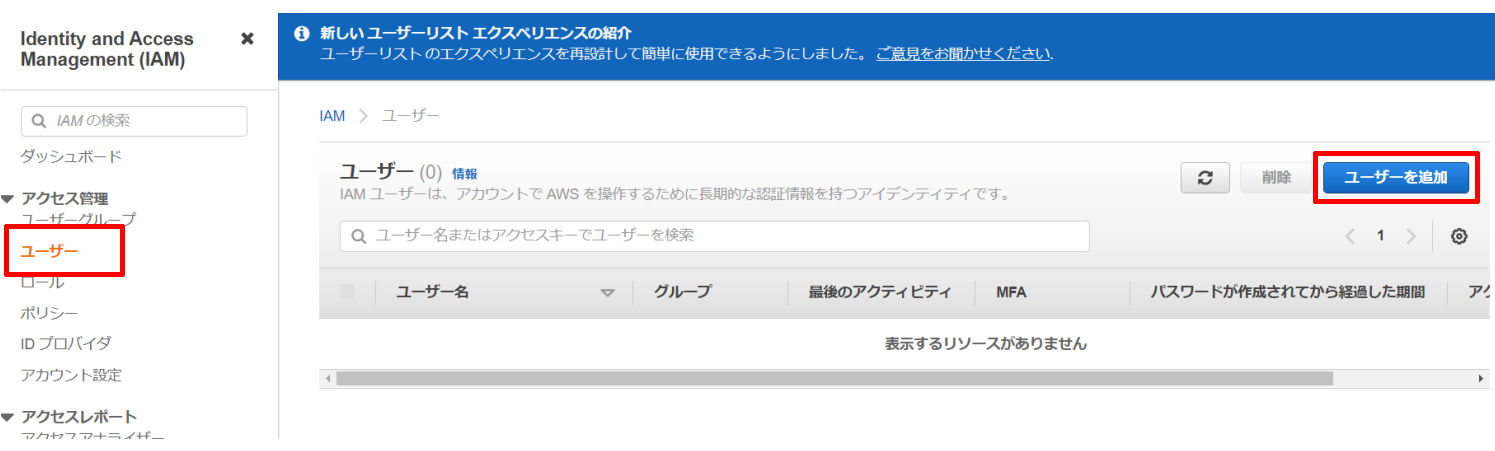

(2)管理者ユーザの作成

IAMユーザを作成し、併せて先ほど作成した管理者用グループに追加します。

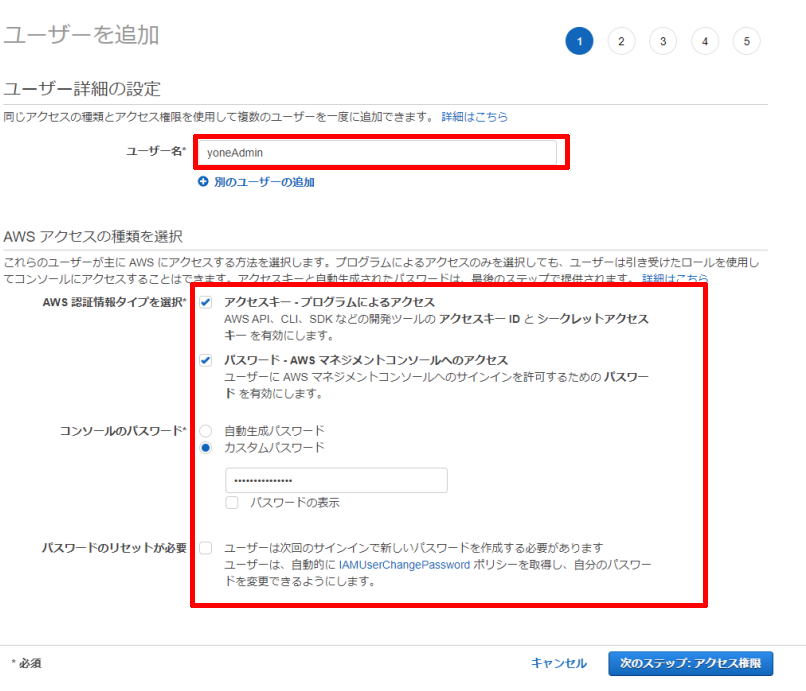

- IAMダッシュボードより ユーザー ⇒ ユーザーを追加 をクリックします。

- ユーザ名やAWSアクセスの種類を設定します。

筆者は管理者権限で一通りできてほしいタイプなのでAWS認証情報タイプは両方ONにします。この辺は必要なもののみ有効にしてください。

パスワード等も自分が使うユーザーですのでカスタムパスワード&リセット不要にします。 - ユーザーを管理者グループに追加します。

- 画面を進めてユーザーを作成します。(タグは設定不要自組織のルールに従い設定してください。特になければ不要)

作成したユーザでログインできれば管理者ユーザの作成完了です。

まとめ

この記事ではDay1対応とは何か、Day1のセキュリティ設定について解説しました。

その他、設定したほうが良い物などありましたらご指摘ただければ幸いです。

次回はアクセスログ収集設定と請求設定について解説します。